在當(dāng)今高度數(shù)字化的商業(yè)環(huán)境中,勒索軟件攻擊已成為企業(yè)網(wǎng)絡(luò)與信息安全面臨的最嚴(yán)峻威脅之一。攻擊者利用加密技術(shù)鎖定企業(yè)關(guān)鍵數(shù)據(jù)與系統(tǒng),索要高額贖金,導(dǎo)致業(yè)務(wù)中斷、數(shù)據(jù)泄露和巨額經(jīng)濟損失。面對這一挑戰(zhàn),企業(yè)不能僅依賴被動響應(yīng),而必須通過積極主動的策略,特別是在網(wǎng)絡(luò)與信息安全軟件開發(fā)層面,構(gòu)建起一道堅不可摧的防御長城。

安全左移,將防護嵌入開發(fā)全生命周期。企業(yè)應(yīng)在軟件開發(fā)的生命周期之初就融入安全考量。這包括在需求分析階段明確安全需求,在設(shè)計階段采用威脅建模識別潛在漏洞,在編碼階段遵循安全編碼規(guī)范(如OWASP Top 10),并實施嚴(yán)格的代碼審查。通過集成SAST(靜態(tài)應(yīng)用安全測試)、DAST(動態(tài)應(yīng)用安全測試)和SCA(軟件成分分析)等工具,自動化地發(fā)現(xiàn)并修復(fù)安全缺陷,從源頭降低被勒索軟件利用的風(fēng)險。

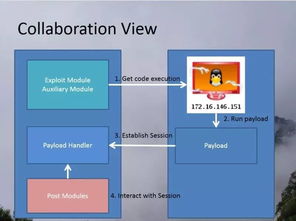

強化身份與訪問管理(IAM)。勒索軟件常通過竊取憑證進行橫向移動。安全軟件開發(fā)應(yīng)包含強健的IAM模塊,實現(xiàn)最小權(quán)限原則、多因素認(rèn)證(MFA)和基于角色的訪問控制(RBAC)。特別地,對于特權(quán)賬戶的管理需格外嚴(yán)格,采用零信任架構(gòu),確保任何訪問請求都經(jīng)過驗證,防止攻擊者輕易獲取關(guān)鍵系統(tǒng)控制權(quán)。

第三,實施縱深防御與彈性恢復(fù)能力。在軟件架構(gòu)中,企業(yè)應(yīng)采用分層防御策略。例如,開發(fā)部署網(wǎng)絡(luò)分段功能,限制勒索軟件在內(nèi)部網(wǎng)絡(luò)的傳播;集成高級端點檢測與響應(yīng)(EDR)能力,實時監(jiān)控異常行為;并確保數(shù)據(jù)備份與恢復(fù)功能是核心特性。開發(fā)安全、隔離且自動化的備份解決方案,實現(xiàn)定期、增量的加密備份,并定期測試恢復(fù)流程,確保在遭遇攻擊時能快速恢復(fù)業(yè)務(wù),減少對贖金的依賴。

第四,持續(xù)監(jiān)控與智能響應(yīng)。安全軟件需具備全面的日志記錄、監(jiān)控和告警功能。通過集成安全信息和事件管理(SIEM)系統(tǒng),利用人工智能和機器學(xué)習(xí)分析用戶實體行為分析(UEBA),快速識別勒索軟件活動的早期跡象(如異常文件加密行為)。開發(fā)自動化響應(yīng)劇本,在檢測到威脅時能自動隔離受感染端點、阻斷惡意進程,遏制攻擊蔓延。

第五,供應(yīng)鏈安全與第三方風(fēng)險管理。企業(yè)自主開發(fā)的軟件可能依賴大量開源組件和第三方庫,這些常成為攻擊入口。安全開發(fā)流程必須包含對軟件物料清單(SBOM)的管理,持續(xù)掃描第三方依賴的漏洞,并評估供應(yīng)商的安全狀況。通過開發(fā)安全的CI/CD流水線,確保所有引入的代碼都經(jīng)過嚴(yán)格安全檢查。

培養(yǎng)安全文化并定期演練。再好的工具也需人來駕馭。企業(yè)應(yīng)開發(fā)集成安全意識培訓(xùn)的模塊,并定期通過模擬勒索軟件攻擊進行紅藍(lán)對抗演練,測試安全軟件的有效性和團隊的響應(yīng)能力。根據(jù)演練結(jié)果不斷迭代改進安全功能和策略。

面對勒索軟件的威脅,企業(yè)必須轉(zhuǎn)變思維,從被動補救轉(zhuǎn)向主動防御。通過在網(wǎng)絡(luò)與信息安全軟件開發(fā)中系統(tǒng)性地融入上述策略——從安全左移到智能響應(yīng),從強化身份管理到保障供應(yīng)鏈安全——企業(yè)不僅能顯著提升自身的防御韌性,更能將安全轉(zhuǎn)化為競爭優(yōu)勢,在數(shù)字時代穩(wěn)健前行。主動出擊,防患于未然,是應(yīng)對勒索軟件攻擊的最明智之舉。